Une nouvelle échéance fait trembler internet… Après le « bug de l’an 2000 », le tarissement des adresses IPv4, le remplacement de la clé à la racine, soyez prêts pour le « DNS Flag Day »… Dans 1 semaine…

Explications

30 ans déjà que le DNS, tel que nous le connaissons, a été normalisé (RFC1034, et RFC1035). Inutile de dire qu’en temps internet, cela représente une éternité. Le contexte a changé, les enjeux et les attentes aussi mais malgré sa conception d’un autre âge, le DNS continue d’être une infrastructure essentielle pour les communications internet.

Rapidement limité dans sa structure et pour répondre à de nouveaux besoins, une norme, EDNS (RFC2671, éditée en 1999 et mise à jour en 2013 dans le RFC6891), est apparue afin de permettre l’ajout de fonctionnalités absentes de la norme initiale (on pense à DNSSEC) ou pour supprimer des limitations qui n’avaient plus beaucoup de sens (ex : limitation de la taille des paquets à 512 octets).

Longtemps peu utilisée, l’extension EDNS, avec la démocratisation de DNSSEC, entre autres, est devenue un élément incontournable du protocole DNS. Or, il existe des mises en œuvre du protocole qui ne respectent pas cette norme, sans compter des pare-feu mal configurés, qui bloquent des paquets utilisant cette option. Cela conduit à des réponses (voire, non-réponses) qu’il est difficile d’interpréter lors du traitement des requêtes DNS et qui conduisent à une augmentation significative des temps de traitement, nuisant ainsi à l’expérience utilisateur.

Cette non-conformité de certains équipements a nécessité la mise en place de nombreux contournements et adaptations dans le code des résolveurs récursifs des principaux fournisseurs de logiciels DNS afin de distinguer les cas de serveurs réellement injoignables des cas de serveurs ne supportant pas correctement EDNS. Cela rend le code plus complexe à maintenir, moins performant, plus fragile, plus long à modifier dans le cas de nouvelles technologies prenant en charge EDNS.

À compter du 1er février 2019, ces contournements seront supprimés des nouvelles versions des outils des principaux fournisseurs de logiciels DNS (l’ISC pour Bind à partir de la version 9.14, CZ.NIC pour Knot-Resolver à partir de la version 3.3.0, NLNETLABS pour Unbound à partir de la version 1.9.0, PowerDNS pour PowerDNS Recursor à partir de la version 4.2.0). Tout serveur qui ne répondra pas à des requêtes utilisant EDNS sera, de fait, considéré comme injoignable. Ils seront accompagnés de certains des plus importants fournisseurs de service DNS.

Concrètement, que se passera- t-il ? Probablement rien le jour J dans la mesure où le changement ne commencera à être notable que lorsque les dernières versions des outils (dont certaines ne sont pas encore sorties dans leurs versions stables) seront déployées. Mais, petit-à-petit, des dysfonctionnements pourraient apparaître pour les zones hébergées sur des serveurs trop laxistes vis-à-vis de la norme ou pour les utilisateurs se trouvant derrière un pare-feu mal configuré.

C’est pour cela qu’il convient de vérifier au plus vite si les serveurs qui hébergent vos zones seront touchés par ce changement et d’appliquer – en temps utile – les mesures qui s’imposent.

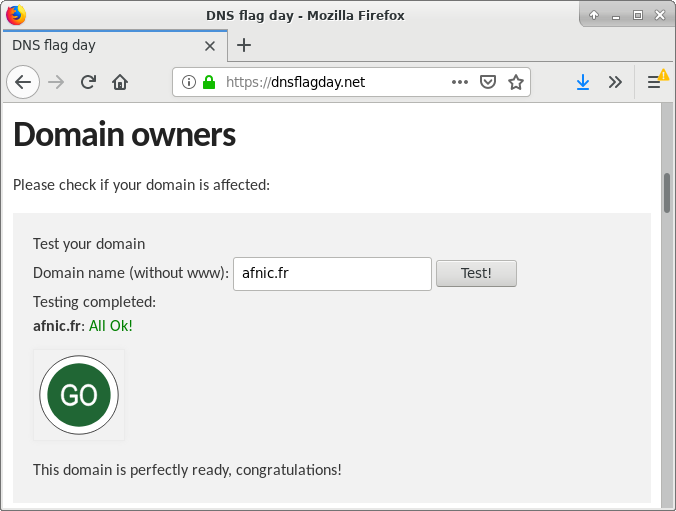

Comment réaliser cette vérification ? Rien de plus simple ! Il suffit d’aller sur le lien https://dnsflagday.net/ (qui fournit une explication technique détaillée de ce « DNS Flag Day ») et d’utiliser l’interface prévue à cet effet. Voici le type de résultat attendu pour un nom de domaine « conforme » (c’est-à-dire, non affecté) :

Pour un test plus complet, il est possible aussi d’utiliser l’outil Zonemaster qui sera mis à jour très prochainement pour l’occasion (annonce à venir) et qui en plus des centaines de tests effectués sur les serveurs DNS servant votre zone réalise de nouveaux tests spécifiques à EDNS.

Communication officielle des fournisseurs de logiciels DNS :

Niveau de conformité des domaines de premier niveau (TLD) gérés par l’Afnic

Pour déterminer l’impact de cette évolution, nous pouvons compter sur les résultats de l’excellent outil développé par CZ.NIC, à savoir « EDNS Compliance scanner for DNS zones » qui va nous permettre de scanner l’intégralité d’un TLD et réaliser le test de conformité sur l’ensemble de la zone.

Comme nous allons pouvoir le constater, la très grande majorité des zones déléguées ne seront pas impactées.

Zone .fr (sur une version de la base du mois de janvier)

|

Mode |

Permissive (<=2018)

|

Strict (2019+) |

| Ok |

2919801 89.89 % |

2919785 89.89 % |

| Compatible |

184898 5.69 % |

184893 5.69 % |

| High latency |

40316 1.24 % |

30068 0.93 % |

| Dead |

103047 3.17 % |

113316 3.49 % |

Quelques clés pour déchiffrer ce tableau :

- La colonne Permissive (<= 2018) correspond au comportement actuel des logiciels de résolution DNS, la colonne Strict (2019+) correspond aux versions d’outils sans les contournements ;

- La ligne Ok correspond aux zones qui sont conformes, la très grande majorité ;

- Les lignes Compatible et High latency indiquent des zones non conformes mais pour lesquelles la résolution est néanmoins possible ;

- La dernière ligne, Dead est la plus critique car le différentiel entre les 2 valeurs indique le nombre de zones qui ne seront probablement plus résolues.

Pour la zone .fr, on constate donc, qu’à ce jour plus de 100 000 zones ne sont pas correctement résolues et que 10 000 nouvelles zones pourraient les rejoindre au 1er février. Ce sont ces 10 000 zones qui pourraient ne plus être résolues du jour au lendemain

Les autres zones opérées par l’Afnic

Sur la vingtaine de zones que nous opérons, nous observons exactement les mêmes dispersions en termes de niveaux de conformité. Bien sûr, de par sa volumétrie, c’est sous le TLD .fr que l’on va trouver le plus important contingent de zones à problèmes.

Tous TLD confondus, ce sont près de 11 000 zones qui seront impactées par cette évolution dès le 1er février. Alors pas de risques inutiles, réalisez les tests de conformité dès maintenant !