Le 18 septembre 2025 s’est tenu l’exercice de sécurité informatique Rempar 25, organisé par l’ANSSI, et auquel participaient des centaines d’organisations françaises, dont l’Afnic. À quoi ressemble un tel exercice ?

Le contexte

Vous entendez tous les jours parler d’attaques : contre des systèmes informatiques, par exemple des hôpitaux paralysés par un rançongiciel, un énième fichier de données personnelles qui fuite ou bien le site d’un important service public inaccessible suite à une attaque par déni de service. La protection des organisations contre ces attaques est un enjeu essentiel. Comme souvent en matière de sécurité, des exercices réguliers des méthodes et procédures de sécurité sont nécessaires. Il s’agit de tester si ces méthodes et procédures fonctionnent, si les employés savent les exécuter et, dans la mesure du possible, de se préparer au jour où une attaque réelle surviendra.

Les exercices ne sont pas tout, bien sûr, la sécurité est un domaine riche et complexe et je ne vais pas épuiser le sujet en un seul article. Je vais me limiter à décrire l’exercice Rempar 25, vu d’une des organisations qui y a participé.

Le scénario

Le scénario de l’exercice, choisi par l’ANSSI, était celui d’une compromission d’un logiciel très utilisé dans les organisations françaises1. Des attaquants avaient réussi à modifier le logiciel en question, ce qu’on nomme une attaque par la chaîne d’approvisionnement, et, au jour choisi par eux, le logiciel effectuait diverses actions malveillantes comme l’arrêt des autres programmes ou l’exfiltration de données.

Ce scénario offre bien sûr de nombreuses ressemblances avec la panne du 19 juillet 2024, due au logiciel Falcon Sensor de la société Crowdstrike. Ce logiciel, installé sur beaucoup de machines2, disposait de privilèges très étendus3 et une bogue de ce logiciel de Crowdstrike pouvait donc empêcher le fonctionnement de toutes les machines sur lesquelles il était installé. Cela s’est traduit par la paralysie de nombreuses activités, dont le transport aérien. Il s’agissait d’une bogue et pas d’une attaque délibérée, mais les conséquences étaient néanmoins sérieuses.

Falcon Sensor, de Crowdstrike, est un EDR, un Endpoint Detection and Response, un logiciel de surveillance, qui tourne sur toutes les machines d’une organisation et observe en permanence la totalité de l’activité du système (raison pour laquelle il dispose de beaucoup de privilèges, et pour laquelle ses bogues ont des conséquences importantes). Dans le scénario de l’exercice Rempar, un EDR très commun avait été modifié par les attaquants et, du fait des mises à jour automatiques, propagé dans beaucoup d’organisations.

Environ un millier d’organisations ont participé à Rempar 25, des organisations de toutes tailles et de tous secteurs : préfectures, ministères, hôpitaux, collectivités territoriales, services de transport, opérateurs de télécommunication, acteurs de l’Internet comme l’Afnic, etc.

Le déroulement

Un exercice de sécurité, qu’il porte sur une attaque informatique ou sur un risque d’incendie, n’est jamais parfaitement réaliste. On ne peut pas mettre le feu aux locaux pour rendre l’exercice d’évacuation plus proche des conditions réelles. Les « joueurs », les personnes qui font l’exercice, doivent donc « jouer le jeu » et « faire comme si ». Cela présente des limites, mais c’est inévitable. Lors d’une évacuation réelle, la chaleur et la fumée d’un vrai incendie compliqueraient les choses mais, lors d’un exercice d’évacuation, il faut utiliser son imagination.

Pour Rempar, il n’était pas question de lancer un vrai logiciel malveillant dans la nature, ni d’arrêter des services. Lors d’une vraie panne, une des difficultés est qu’on ne peut plus compter sur certains services, dont on ne sait plus se passer. Lors d’un exercice, il faut simuler ces manques. Dans le roman, très réaliste, « Cyberattaque » d’Angeline Vagabulle, les employés n’ont plus accès à l’annuaire téléphonique de l’entreprise et ne connaissant plus les numéros de téléphone par cœur, ont des grandes difficultés à se joindre. Ils se rabattent sur des liens personnels « pour appeler Dieter à Dubaï, demande à Cindy à Bruxelles, et pour joindre Cindy, je crois que Mehdi à Amsterdam la connaît, et pour appeler Mehdi, tu peux demander son numéro à Valérie, qui est dans les locaux en ce moment ».

En pratique, le déroulement de l’expérience faisait donc appel à des « stimuli ». Ces courts textes étaient envoyés tout au long de la journée aux « joueurs ». Selon les organisations, les stimuli étaient envoyés par courrier électronique ou par tout système de messagerie utilisé par l’organisation. Les textes avaient été rédigés par l’ANSSI mais pouvaient être modifiés et/ou complétés par les organisateurs locaux. Ces stimuli étaient très variés, de l’employé qui demandait s’il pouvait rentrer chez lui, puisqu’il ne pouvait pas travailler, à celui, trop zélé et mal inspiré, qui voulait allez au supermarché acheter un nouvel ordinateur vierge, en passant par le client mécontent, le Président du conseil d’administration qui exigeait des résultats tout de suite, et l’attaquant opportuniste qui, profitant de la crise, prétendait travailler pour une entreprise de cybersécurité et demandait l’accès au centre de données. Les joueurs devaient réagir aux stimuli, les ignorant ou les traitant, selon le cas.

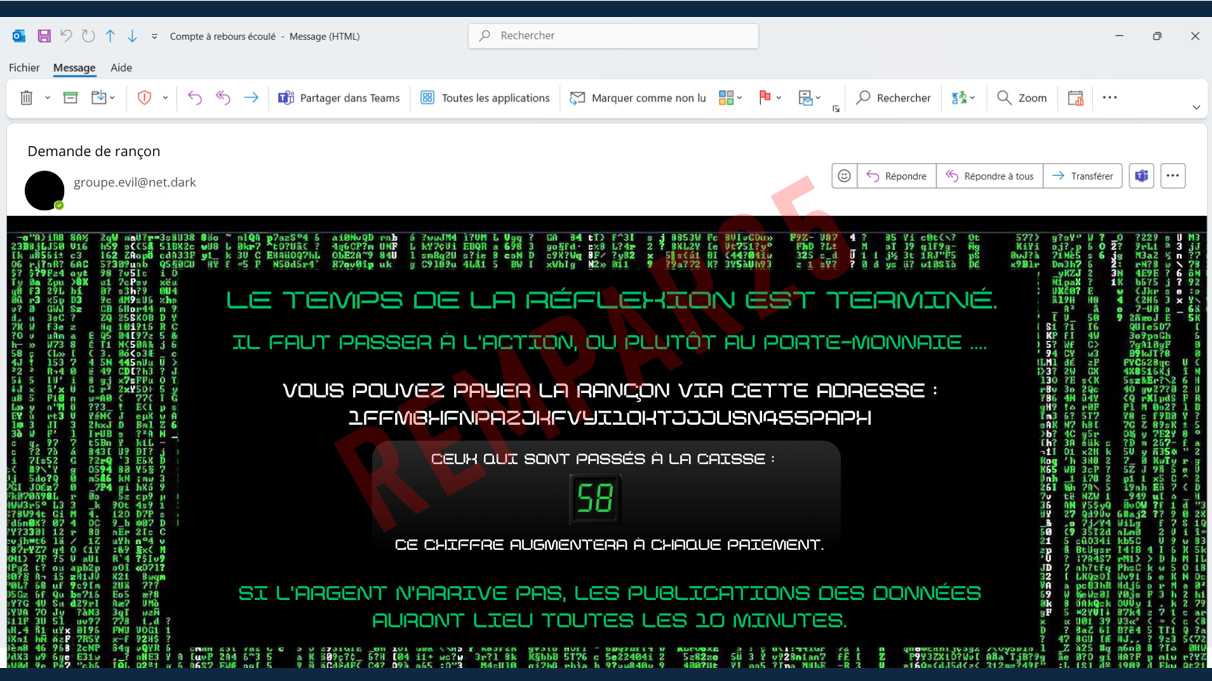

L’image montre une capture d’écran d’un email de demande de rançon.

Voici une description détaillée de son contenu :

Fond de l’email :

- Le fond du message est rempli de caractères verts sur un fond noir, ressemblant à une interface de hacker souvent vue dans les films. Ce style est probablement utilisé pour renforcer l’effet intimidant du message.

- Un logo « Ransomware » est superposé en diagonale sur l’image, soulignant la nature malveillante du message.

- Contenu du message :

- Demande de rançon

- From: groupe.evil@net.dark

- Le temps de la réflexion est terminée. Il faut passer à l’action, ou plutôt au porte-monnaie…

Vous pouvez payer la rançon via cette adresse : (adresse composée d’une suite de chiffres et de lettres).

Ceux qui sont passés à la caisse : 58

Ce chiffre augmentera à chaque paiement.

Si l’argent n’arrive pas, les publications des données auront lieu toutes les 10 minutes.

Un exemple d’un stimuli, envoyé par le service informatique (les stimuli précédents notaient qu’un compte à rebours s’affichait sur les écrans) : « Le groupe d’attaquants qui était entré en contact avec nous, vient d’indiquer que le compte à rebours est désormais expiré. Il menace de publier toutes les dix minutes un jeu de données exfiltrées durant l’attaque, à moins de payer une rançon. A la place du compte à rebours, figure maintenant la mention suivante : « Ceux qui sont passés à la caisse, suivi d’un chiffre ». Il nous semble que ce chiffre est destiné à s’incrémenter au fur et à mesure des paiements de rançon présumés. Vous trouverez en PJ les captures d’écran des éléments partagés. »

Un autre exemple, envoyé par un employé mécontent : « Vous êtes au courant que personne n’arrive à travailler correctement ce matin ? Je dois faire passer un entretien de recrutement à 10h30, je le reçois dans ces conditions ? » Celui-ci est un bon exemple des messages qui arriveraient lors d’une attaque réelle, et mettraient la cellule de crise sous pression.

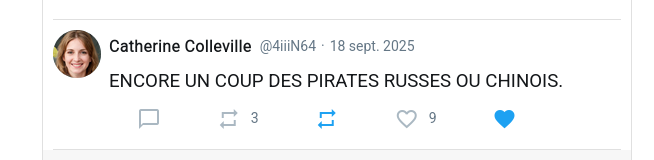

En parlant de pression, un très bon travail avait été fait par l’ANSSI pour produire une PMS (Pression Médiatique Simulée) avec un faux site d’information, un faux reportage télévisé dramatisant le problème, et même un faux réseau social4. Ce faux réseau social était parfaitement fonctionnel et les joueurs pouvaient répondre aux messages. S’y entremêlaient les « vrais » messages faits par les joueurs et des « faux » messages faits par l’ANSSI, ressemblant beaucoup à ce qu’on trouve dans un vrai réseau social (c’est-à-dire pas forcément très malins).

Copie d’écran d’un message déposé sur un réseau social :

Message de Catherine Colleville, 18 sept. 2025

ENCORE UN COUP DES PIRATES RUSSES OU CHINOIS.

On notera que la journée de Rempar 25, annoncée longtemps à l’avance, coïncidait finalement avec une journée de grève nationale. Mais ce n’était pas un problème, les vraies pannes ou attaques peuvent parfaitement survenir au mauvais moment, un week-end, un jour où le meilleur expert technique de l’organisation est absent, etc.

Dans chaque organisation, il y avait trois catégories de personnes. Il y avait les organisateurs, qui préparaient la journée, écrivaient ou adaptaient les stimuli, décidaient des adaptations locales5… Pendant la journée, ces organisateurs assuraient également le rôle des personnes qui ne participaient pas mais qui, dans une crise réelle, auraient été sollicités.

La deuxième catégorie était celle des joueurs, les personnes choisies pour tenir leur propre rôle. Elles ne connaissaient pas les stimuli à l’avance, et devaient les lire et réagir.

Et la troisième catégorie, ce sont les observateurs, qui… observent, ne disent absolument rien mais prennent des notes, qui serviront aux analyses à chaud (immédiatement à la fin de la journée) et à froid, dans les semaines qui suivent.

Typiquement, les joueurs et les observateurs sont ensemble dans une grande salle, pour faciliter communication et observation6. Les organisateurs sont dans une pièce à part, à jouer, via le téléphone et le courrier, le rôle des personnes non-joueuses.

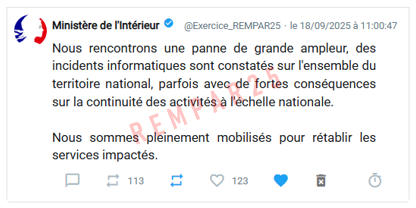

Copie d’écran d’un message déposé sur un réseau social :

Ministère de l’Intérieur @Exercice_REMPAR25 – le 18/09/2025 à 11:00:47

Nous rencontrons une panne de grande ampleur, des incidents informatiques sont constatés sur l’ensemble du territoire national, parfois avec de fortes conséquences sur la continuité des activités à l’échelle nationale.

Nous sommes pleinement mobilisés pour rétablir les services impactés.

Le bilan

La journée de l’exercice terminée, commence le travail d’analyse et de bilan.

Actuellement, Rempar 25 est dans cette phase d’analyse des résultats, d’établissement de conclusions et d’actions à entreprendre. A t-on ignoré des stimuli importants ? A t-on au contraire sur-réagi à des stimuli qui n’en méritaient pas tant ? Toutes les organisations participantes sont occupées à éplucher les résultats de l’exercice et l’ANSSI produira sans doute un bilan de l’opération. Notez toutefois qu’une bonne partie des textes écrits à cette occasion ne sera pas publique.

1 Le logiciel n’a pas été nommé par l’ANSSI mais certaines organisations ont adapté l’exercice en choisissant un logiciel qu’elles utilisaient réellement.

2 Mais ce logiciel était plutôt rare en France, où ce problème a donc eu moins de conséquences.

3 Notons que les logiciels « de sécurité » ne sont pas forcément installés dans un souci de sécurité mais souvent pour répondre à des exigences de conformité, réglementaire ou assurantielle.