Les courriers électroniques sont particulièrement utilisés dans le cadre d’abus d’hameçonnage et d’usurpation d’identité. Pour les entreprises touchées, cela peut entraîner des coûts potentiellement importants. Le DNS s’avère être un outil indispensable pour une organisation qui souhaite se protéger. Pour cela, nous vous présentons trois protocoles d’authentification via le DNS : DKIM, DMARC et SPF.

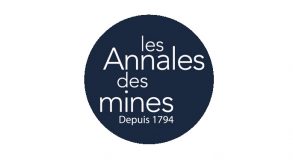

Dans un article publié en février 2021, le Centre Européen pour la Recherche Nucléaire (CERN) alertait ses employés au sujet d’un e-mail menaçant les destinataires de diffuser des photographies personnelles. Le maître chanteur demandait à ses victimes potentielles une somme d’argent en échange de la suppression des images. L’e-mail en question semblait avoir été envoyé aux contacts depuis leur propre adresse électronique CERN.

Figure 1 : e-mail de rançonnage envoyé en apparence depuis une adresse e-mail « de confiance »

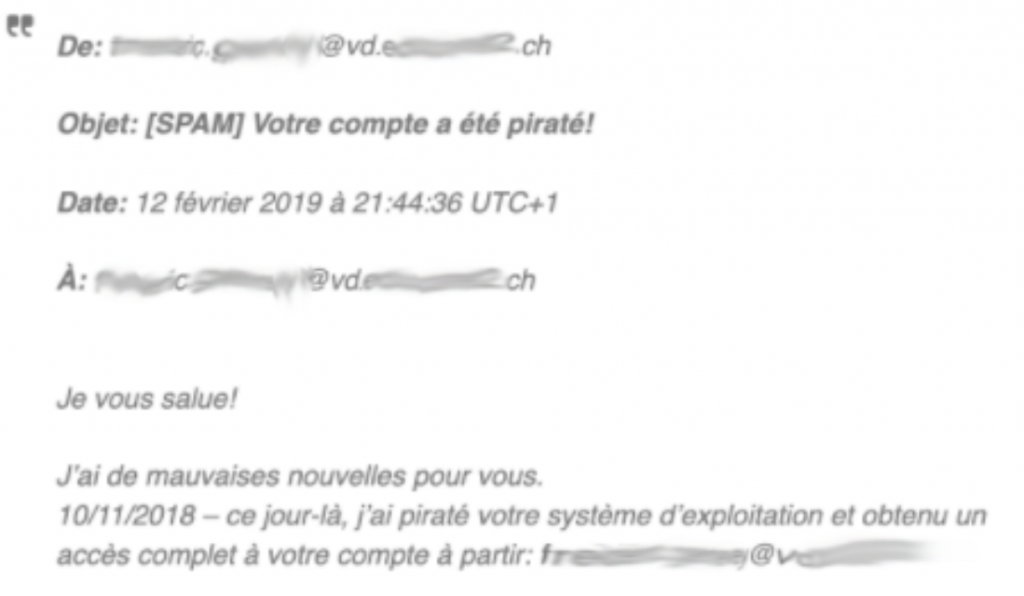

En utilisant une adresse e-mail en « cern.ch », le pirate voulait donner l’impression que la boîte mail et l’ordinateur avaient bel et bien été infectés. Pour cela, il utilisait une caractéristique permise par les serveurs de messagerie : le fait que le champ émetteur puisse être personnalisé par n’importe qui. À titre d’exemple, voici comment il est possible, depuis un client de messagerie Exchange, d’envoyer un e-mail qui vous paraîtra provenir d’un destinataire fiable.

Figure 2 : possibilité d’établir une valeur e-mail de champ « De » sans rapport avec le serveur messagerie

Pour une escroquerie de grande échelle, cette manipulation s’opérera au niveau du serveur, ce qui permettra l’envoi d’e-mails à un grand nombre de destinataires.

Cette possibilité offerte par les serveurs de messagerie peut poser de grandes difficultés aux sociétés, institutions et acteurs soucieux de limiter l’usurpation de leurs noms de domaine. Il est en effet assez simple de créer un e-mail qui semble provenir d’un destinataire valide alors qu’il s’agit en fait d’un hameçonnage. Dans ces cas-là, le client abusé a souvent pour réflexe d’incriminer la société qui ne l’a pas suffisamment protégé. Il est d’ailleurs incompréhensible qu’à ces yeux, celle-ci ait permis l’usage indu de son nom de domaine ; l’explication technique donnée n’effacera pas les dégâts causés en termes d’image de marque.

Il existe un moyen de se protéger contre ce type d’abus en empêchant la livraison de messages malveillants utilisant vos domaines. Il convient, pour ce faire, de vous appuyer sur le DNS.

E-mails et résolution DNS

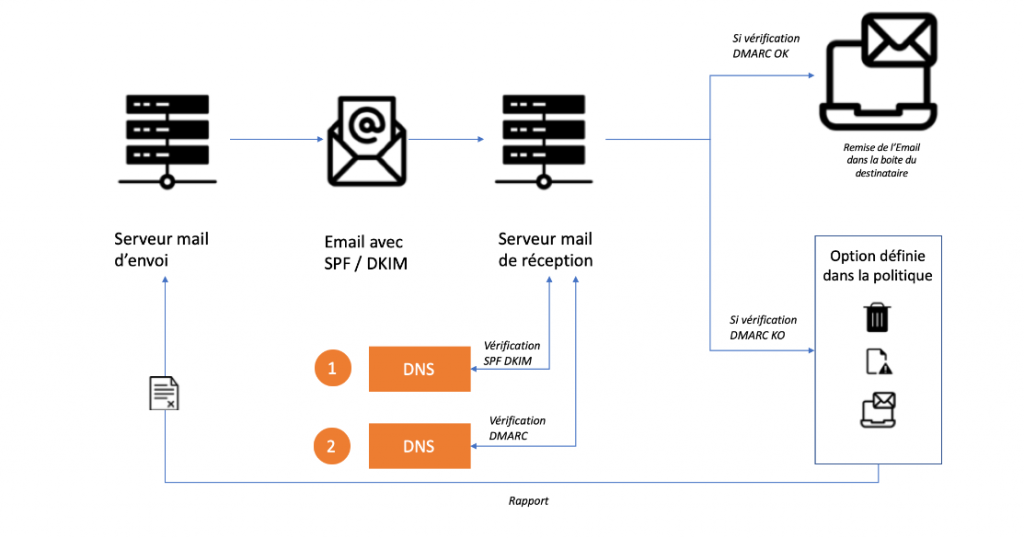

Figure 3 : Vérifications SPF, DKIM et DMARC lors du cheminement d’un e-mail

Pour parvenir à son destinataire, un serveur de messagerie interroge un serveur DNS sous forme de requête DNS. La réponse à cette requête va lui permettre de savoir « où » se situe son destinataire et de récupérer entre autres son adresse IP. C’est ce que l’on appelle la résolution.

Le serveur de messagerie destinataire effectue lui aussi des requêtes DNS à chaque fois qu’il reçoit un e-mail. C’est lors de cette étape que le serveur peut filtrer les tentatives d’usurpation en exigeant des informations complémentaires, qui lui permettront, par exemple, de s’assurer que l’IP du serveur de messagerie émetteur est bien autorisée à envoyer des e-mails en utilisant vos informations de domaine.

Cette vérification s’appuie sur trois protocoles :

- SPF : Sender Policy Framework

- DKIM : DomainKeys Identified Mail

- DMARC : Domain-based Message Authentication, Reporting, and Conformance

Protocole SPF - Sender Policy Framework

L’authentification SPF fonctionne en spécifiant les adresses IP de domaine autorisées à envoyer des e-mails. Lors de la configuration de l’enregistrement SPF sur votre serveur de nom de domaine, vous pouvez spécifier un domaine ou une liste. C’est cette information que les serveurs de messagerie destinataires consulteront pour s’assurer que l’IP émettrice est réellement autorisée à envoyer des e-mails en utilisant son domaine.

Figure 4 : IP et règles associées à l’enregistrement SPF culture.gouv.fr

Si les messages provenant d’adresses IP non autorisées peuvent être rejetés, ils peuvent aussi être marqués comme suspects ou même acceptés en fonction de la stratégie définie sur le serveur de destination.

Protocole DKIM - DomainKeys Identified Mail

DKIM fournit un mécanisme d’authentification des messages électroniques à l’aide d’une clé cryptographique. Il s’agit d’ajouter une signature DKIM dans tous les e-mails sortants.

Le serveur de messagerie réceptionnant l’e-mail est chargé de récupérer la clé publique publiée dans le serveur DNS afin de vérifier la validité des signatures.

Cette vérification DKIM confirme que l’expéditeur est autorisé et que le message n’a pas été altéré pendant le transport. Si la signature n’est pas valide, ou si le domaine ne dispose pas d’enregistrement DKIM, la transmission du message sera en échec DKIM et ce dernier pourra être rejeté en fonction de la politique définie par le serveur.

Protocole DMARC : Domain-based Message Authentication, Reporting, and Conformance

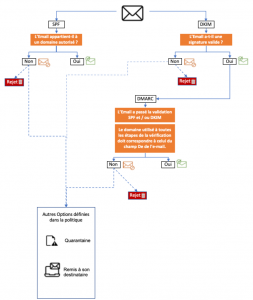

Le protocole SPF permet de s’assurer que l’adresse IP émettrice de l’e-mail est bien autorisée par le domaine. Quant à DKIM, il permet, en plus de confirmer le domaine de l’émetteur, de s’assurer que le message n’a pas été modifié lors de son transport. Le troisième protocole, DMARC, est celui qui permet de rejeter les e-mails d’émetteurs usurpant votre domaine en se basant sur le champ « De » à l’image de l’exemple donné au début de l’article.

Figure 5 : Fonctionnement du protocole DMARC

Pour qu’un e-mail passe la validation DMARC, il doit respecter les deux conditions suivantes :

- Il doit avoir passé une validation SPF ou DKIM

- Le domaine utilisé à toutes les étapes de la vérification doit correspondre à celui du champ « De » de l’e-mail

Si l’e-mail échoue lors de la validation DMARC, le système de messagerie destinataire applique l’une des 3 options définies dans la politique spécifiée dans l’enregistrement DMARC du domaine expéditeur :

- « Rejeté » : l’e-mail est rejeté

- « Quarantaine » : l’e-mail est remis à son destinataire mais signalé comme suspect

- « Aucun » : l’e-mail est remis à son destinataire sans traitement particulier

L’enregistrement DMARC peut également définir un pourcentage de messages qui échouent à la validation et qui seront malgré tout remis au destinataire, mais mis en quarantaine. Cette approche libérale permettant la remise d’une partie ou de la totalité des e-mails ayant échoué lors de la validation DMARC peut être utile dans le cas où l’administrateur souhaite récolter des informations sur les abus/usurpations et améliorer ainsi sa politique de lutte contre ces derniers.

Aller plus loin

L’Afnic met en place une formation sur deux jours intitulée « DKIM, DMARC, SPF, Sécurisez son courrier électronique grâce au DNS ».

Découvrir le programme complet et les modalités d'inscriptions